金融科技行業(yè)網(wǎng)絡(luò)安全威脅概覽

研究表明,自疫情爆發(fā)以來,針對金融公司的數(shù)字威脅顯著增加。2020-2021年發(fā)布的統(tǒng)計報告顯示,針對金融公司和服務(wù)的網(wǎng)絡(luò)攻擊增加了238%。在這些攻擊中近75%的受害者是銀行和保險公司。

攻擊者一直廣泛針對銀行和保險公司等金融機構(gòu),自疫情爆發(fā)以來這種情況更加頻繁。攻擊者通過濫用和出售敏感的個人身份信息 (PII)(例如客戶詳細(xì)信息、社會安全號碼 (SSN)、駕駛執(zhí)照、銀行帳戶詳細(xì)信息和交易記錄)來獲利。攻擊者通過利用他們可以識別的任何安全漏洞來訪問系統(tǒng)。數(shù)據(jù)顯示,90%以上的網(wǎng)絡(luò)安全問題是由軟件自身的安全漏洞被利用導(dǎo)致,這也強調(diào)了加強軟件安全的重要性。

攻擊者還利用針對金融機構(gòu)的高級持續(xù)威脅 (APT) 活動來勒索敏感數(shù)據(jù)。其中一個例子是“APT34”,一個疑似針對金融機構(gòu)的伊朗組織。

一些銀行僵尸網(wǎng)絡(luò)和間諜軟件變種,如DanaBot和TrickBot最初針對特定領(lǐng)域,現(xiàn)已擴展到歐洲和亞洲等其他地區(qū)。

超過100家金融集團通過僵尸網(wǎng)絡(luò)被分布式拒絕服務(wù)(DDOS)攻擊。美國財政部金融犯罪執(zhí)法網(wǎng)絡(luò)發(fā)布的一份報告稱,由于網(wǎng)絡(luò)犯罪活動,每個月大約有10億美元從金融機構(gòu)被盜。

針對金融機構(gòu)的集體威脅:

網(wǎng)絡(luò)釣魚

暴力攻擊

勒索軟件

竊取者/機器人(間諜軟件)

木馬

策略:

在破壞金融機構(gòu)的數(shù)據(jù)后,攻擊者使用收集到的敏感信息對其消費者發(fā)起更復(fù)雜的攻擊。

攻擊者使用的另一種方法是通過識別這些機構(gòu)提供的服務(wù)中的漏洞來瞄準(zhǔn)金融公司,例如電子商務(wù)、網(wǎng)上銀行、在線支付交易和加密貨幣服務(wù)。

在觀察到的針對金融公司的攻擊中,大約94%是使用常見的網(wǎng)絡(luò)犯罪策略執(zhí)行的,例如魚叉式網(wǎng)絡(luò)釣魚、社會工程、水坑等。攻擊者還結(jié)合和重用舊的但有效的惡意軟件變體,例如FakeSpy Android銀行木馬,它通過短信進行傳播消息并從受害者的設(shè)備中竊取敏感信息。

電信網(wǎng)絡(luò)和公司也在金融交易的安全性和雙因素身份驗證機制(如一次性密碼(OTP))中發(fā)揮著關(guān)鍵作用。

在攻擊客戶之前,攻擊者利用已安裝在受害者設(shè)備上的惡意應(yīng)用程序來獲取有關(guān)網(wǎng)絡(luò)服務(wù)提供商的信息。然后,他們利用這些信息來破壞和破壞驗證交易以及劫持和重新路由文本消息所需的OTP。

威脅:

攻擊者使用開源和社會工程工具來構(gòu)建針對金融部門的特定目的的定制惡意軟件。攻擊者通過添加附加功能來不斷完善惡意軟件變體,以自動提取被盜數(shù)據(jù)和資金。

銀行惡意軟件是自動化轉(zhuǎn)移系統(tǒng) (ATS) 引擎和Web注入腳本的最佳示例之一,這些腳本可以自動繞過認(rèn)證機制啟動資金。

我們分析了常規(guī)威脅情報中捕獲的一些針對金融服務(wù)的主要網(wǎng)絡(luò)安全威脅并作以下分享。

端點威脅:

隨著各種方法和技術(shù)的出現(xiàn),威脅形勢日益擴大,潛在的攻擊面也在不斷擴大。在眾多端點威脅中,針對金融部門的最常見的持續(xù)攻擊是網(wǎng)絡(luò)釣魚和勒索軟件攻擊。

根據(jù)研究,下面列出了有關(guān)端點威脅的詳細(xì)信息:

網(wǎng)絡(luò)釣魚攻擊:

攻擊者使用網(wǎng)絡(luò)釣魚作為針對金融行業(yè)最常見的工具。建立釣魚活動發(fā)起惡意軟件攻擊所需的最低技術(shù)知識和容易訪問,使其成為許多攻擊者攻擊金融公司的首選方法。

美國聯(lián)邦調(diào)查局(FBI)和Statista公布的統(tǒng)計報告顯示,針對金融公司的攻擊中,約有40%使用了各種釣魚郵件和網(wǎng)址。被模仿最多的云品牌和社交媒體品牌分別是微軟和谷歌。攻擊者經(jīng)常創(chuàng)建虛假的微軟登錄頁面來竊取PII數(shù)據(jù)。

圖 1 描述了基于金融行業(yè)提供的服務(wù)的網(wǎng)絡(luò)釣魚嘗試。金融和支付平臺是最有針對性的服務(wù),占比分別為25%和9%。

如圖2所示,可以將釣魚網(wǎng)頁與一個主要的金融門戶網(wǎng)站進行比較。

銀行惡意軟件:

間諜軟件是另一種常用工具,以金融部門為目標(biāo),竊取憑證、身份和敏感數(shù)據(jù)。Stealer 和Bots是攻擊者通常用來針對金融公司的間諜軟件變體,攻擊者通常用它們來攻擊金融公司,它們通常被稱為銀行惡意軟件。銀行惡意軟件以個人電腦和移動設(shè)備為目標(biāo),竊取用于在線支付和交易的憑證。

銀行惡意軟件在設(shè)備上成功安裝后可以執(zhí)行:

從網(wǎng)上銀行服務(wù)竊取用戶名和密碼

收集用戶銀行信息(持卡人姓名、卡號、CVV、有效期)等數(shù)據(jù)

收集通話記錄和聯(lián)系人

從設(shè)備讀取 SMS 內(nèi)容并將數(shù)據(jù)存儲在設(shè)備中

讀取從用戶設(shè)備接收的 SMS 通知,如金融交易。

收集機器信息

具有鍵盤記錄器功能

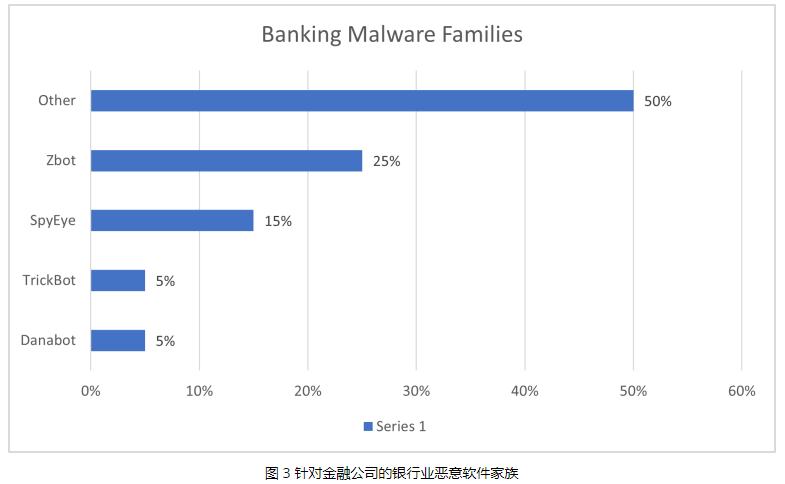

下面列出了銀行惡意軟件的這些變種,也稱為銀行木馬或BankBot,經(jīng)常針對金融公司:

Cerberus

Aberebot

SpyEye

TrickBot

DanaBot

Anubis

根據(jù)Heimdal和Securelist最近的一份報告——Zbot惡意軟件,俗稱Zeus,是銀行惡意軟件家族中最臭名昭著的木馬,占所有攻擊的25%。SpyEye占另外15%,TrickBot和 DanaBot各占所有感染的5%。

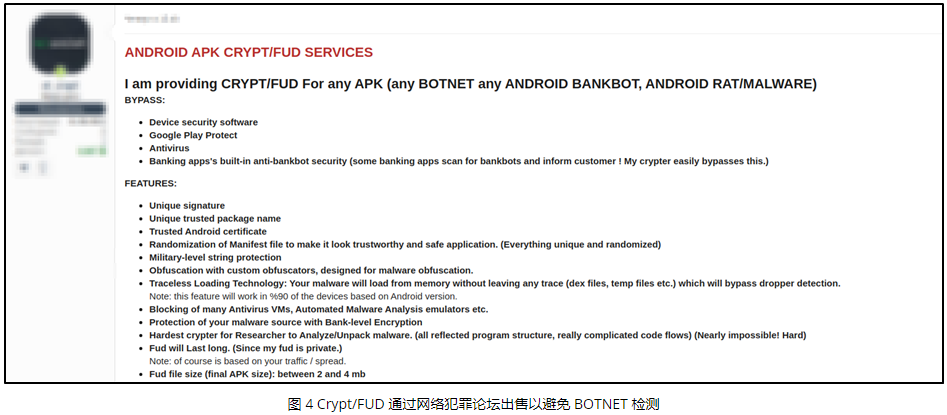

一些網(wǎng)絡(luò)犯罪論壇為網(wǎng)絡(luò)犯罪分子提供各種服務(wù),如出售惡意軟件等。此外,論壇用戶還提供使惡意軟件完全無法檢測 (FUD) 的服務(wù)。使用這些網(wǎng)絡(luò)犯罪論壇的服務(wù)后,惡意軟件將無法被防病毒程序等常見掃描機制檢測到。因此有必要在軟件開發(fā)初期通過靜態(tài)代碼檢測等技術(shù)強化軟件自身安全。

下圖展示了一篇關(guān)于APK crypt/FUD 服務(wù)的網(wǎng)絡(luò)犯罪論壇帖子。

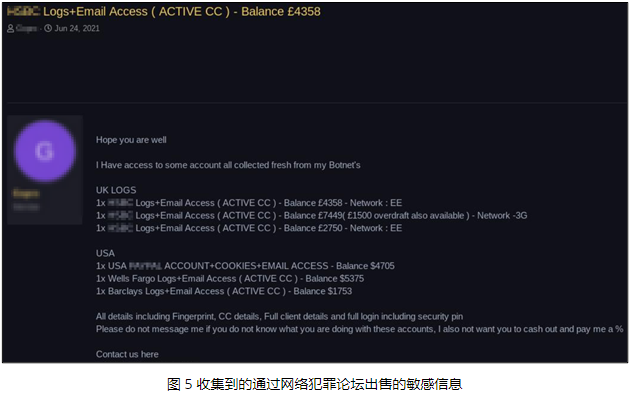

網(wǎng)絡(luò)犯罪分子還出售他們從各種機構(gòu)和第三方服務(wù)中獲取的敏感信息。這些詳細(xì)信息包括敏感PII數(shù)據(jù)和信用卡號。在下圖中,用戶在網(wǎng)絡(luò)犯罪論壇上出售有效信用卡號碼。

第三方攻擊:

大多數(shù)金融機構(gòu)依賴第三方、供應(yīng)商或合作伙伴服務(wù),如軟件服務(wù)、分析、網(wǎng)絡(luò)托管等。利用第三方執(zhí)行非關(guān)鍵任務(wù)可以讓金融公司優(yōu)先考慮其主要業(yè)務(wù)目標(biāo)。

使用第三方服務(wù)有很多好處,然而,它們也存在一些安全風(fēng)險。我們已經(jīng)看到針對 Kaseya的勒索軟件攻擊如何影響了幾家企業(yè),類似的攻擊可能導(dǎo)致攻擊增加最大可容忍停機時間 (MTD)。

服務(wù)提供商的數(shù)據(jù)泄露會影響他們的客戶,正如我們最近在Blackmatter勒索軟件攻擊中所觀察到的。這次攻擊擾亂了受害者的服務(wù),并泄露了屬于他們客戶的敏感信息。

趨勢:

作為我們研究的一部分,在2021年觀察到勒索軟件攻擊激增。勒索軟件攻擊通常對目標(biāo)設(shè)備上的數(shù)據(jù)進行加密。然而,在加密之前首先會盜取這些數(shù)據(jù),然后攻擊者根據(jù)這些敏感數(shù)據(jù)要求贖金。如果受害者無法支付贖金,他們會通過在公共論壇上泄露收集到的敏感數(shù)據(jù)來勒索受害者。

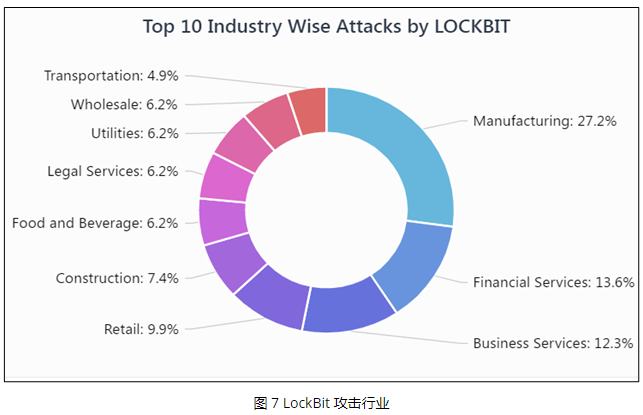

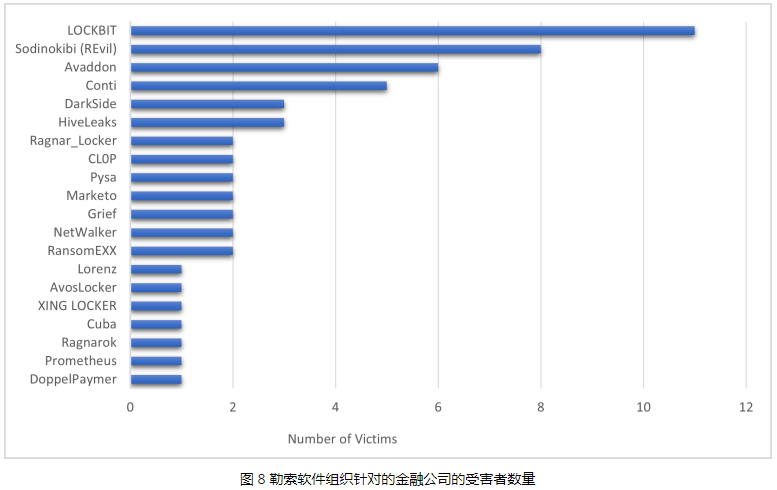

通過研究,影響金融行業(yè)的勒索軟件攻擊和數(shù)據(jù)泄露的趨勢表明,LockBit 勒索軟件組是最活躍的。與其他勒索軟件組織相比,LockBit 的受害者數(shù)量最多。

圖7顯示了LockBit 勒索軟件集團所針對的行業(yè),其中制造業(yè)占 27.2%,金融服務(wù)約占 13.6%。

圖8描繪了針對金融公司的勒索軟件組織的統(tǒng)計趨勢。根據(jù)受害者數(shù)量和最近的攻擊,LockBit位居榜首。針對金融公司第二活躍的勒索軟件團伙是Sodinokibi (REvil),有8名受害者。第三個最活躍的群體是Avaddon,有六名受害者。

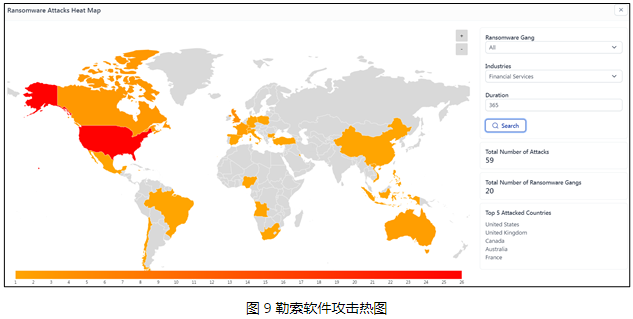

圖9顯示了基于針對全球金融服務(wù)的勒索軟件攻擊的熱圖。

針對金融機構(gòu)的累計攻擊次數(shù)達(dá)59起,涉及20個勒索軟件組織。美國是最常受到攻擊的國家,其次是英國、加拿大、澳大利亞和法國。

結(jié)論:

網(wǎng)絡(luò)犯罪總體上呈上升趨勢,而且攻擊目標(biāo)多集中在金融公司。攻擊者使用各種社會工程工具來傳播惡意軟件,并使用多種技術(shù)來逃避檢測機制,因此僅靠傳統(tǒng)安全防護手段不足以對抗逐漸“狡猾”的網(wǎng)絡(luò)犯罪分子。

金融機構(gòu)應(yīng)從源頭加強軟件安全,尤其在軟件開發(fā)過程中重視代碼質(zhì)量安全尤為重要。數(shù)據(jù)顯示,超過六成的安全漏洞與代碼有關(guān),而安全漏洞為網(wǎng)絡(luò)攻擊提供廣泛攻擊面,因此通過靜態(tài)代碼檢測以降低安全漏洞及缺陷可以有效提高軟件安全性,筑牢網(wǎng)絡(luò)防御根基,同時企業(yè)應(yīng)提高網(wǎng)絡(luò)安全意識和網(wǎng)絡(luò)安全管控機制,做好應(yīng)對網(wǎng)絡(luò)攻擊的積極響應(yīng)。

參讀鏈接:

https://blog.cyble.com/2021/08/20/an-overview-of-fintech-threat-landscape/